- Dieses Thema hat 0 Antworten sowie 1 Teilnehmer und wurde zuletzt vor vor 1 Jahr von

Stephanie Schulz aktualisiert.

- Beitrag

-

- 14. Juni 2024 um 7:49 Uhr

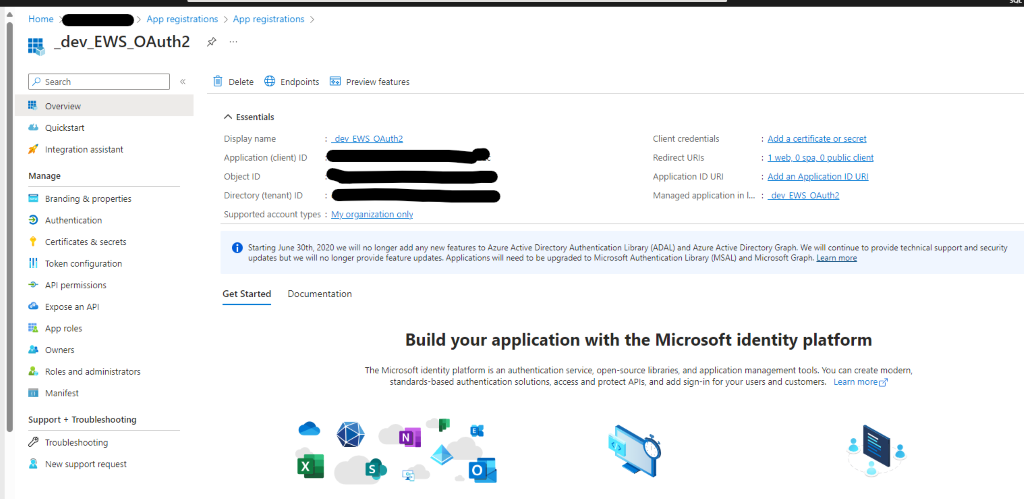

Azure AD Anwendung registrieren:

– Gehen Sie zum Azure Portal (https://portal.azure.com/).

– Navigieren Sie zu „Azure Active Directory“.

– Klicke auf „App-Registrierungen“ und dann auf „Neue Registrierung“.

– Geben Sie der Anwendung einen Namen und wählen Sie den unterstützten Kontotyp aus (in der Regel „Konten in diesem organisatorischen Verzeichnis“).

– Nutzer sollte auch entsprechende Rechte besitzen

– Geben Sie eine Redirect-URI an (z. B. https://localhost für lokale Entwicklung).

– Klicken Sie auf „Registrieren“.

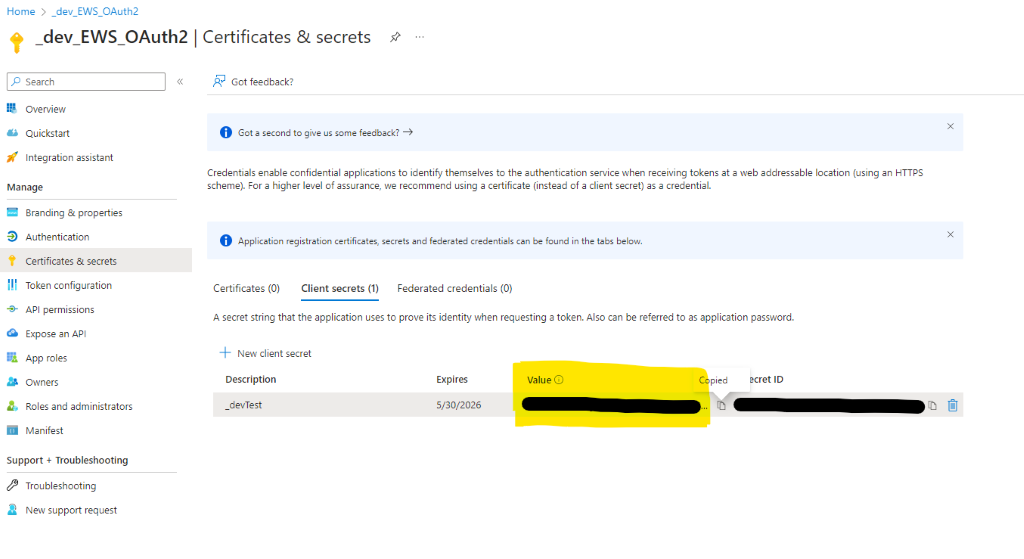

Client-Secret erstellen:

– Nach der Registrierung der Anwendung gehen Sie zu „Zertifikate & Geheimnisse“.

– Klicken Sie auf „Neues Geheimnis“ unter „Client-Geheimnisse“ und geben Sie eine Beschreibung und Ablaufzeitraum ein.

– Kopieren Sie den Wert(Value) des Geheimnisses, da dieser nur einmal angezeigt wird!!!!(nicht die Geheime ID)

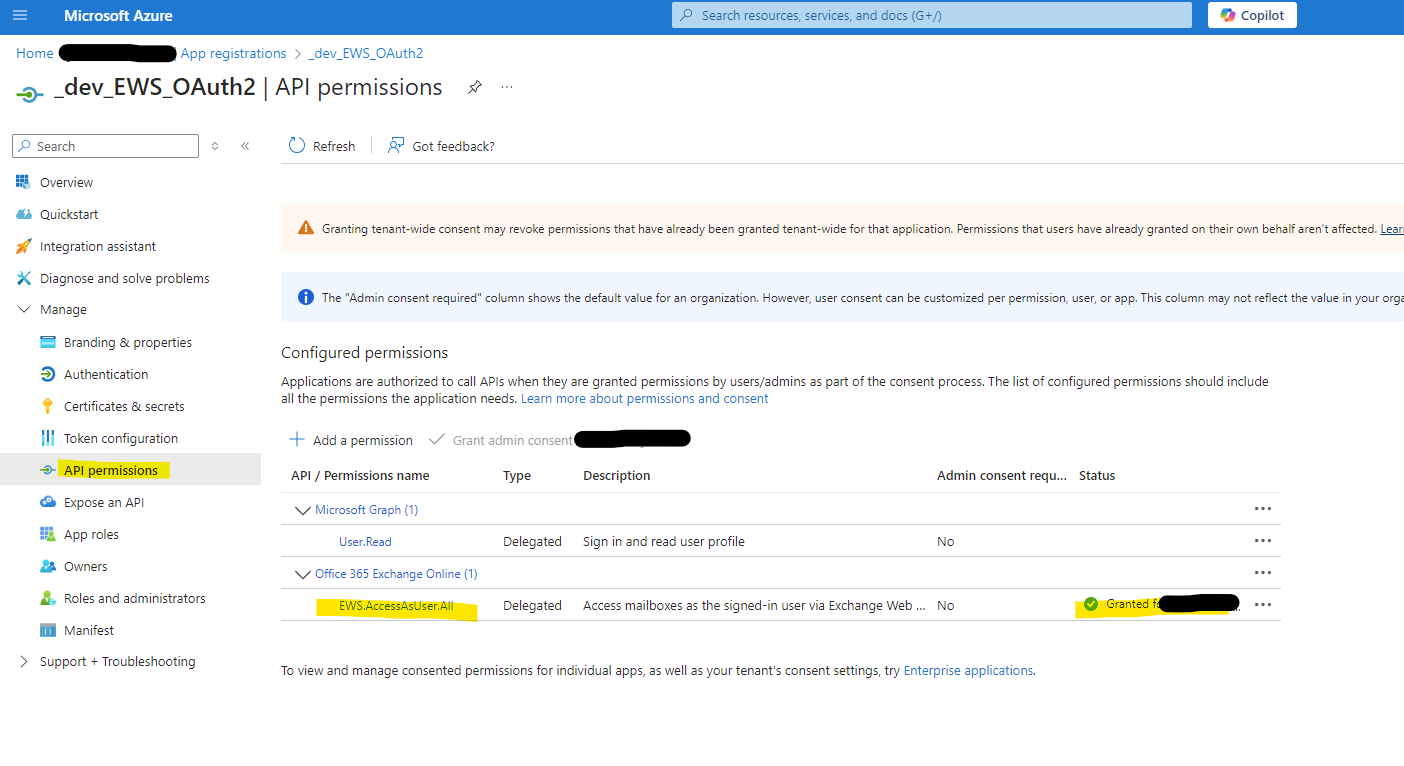

API-Berechtigungen hinzufügen:

– Gehen Sie zu „API-Berechtigungen“.

– Klicken Sie auf „Berechtigung hinzufügen“ und wählen Sie die benötigten Berechtigungen aus (z.B. EWS.AccessAsUser.All) oder Microsoft Graph, User.Read(wird zu 90% der Fälle angewendet, da Mails nur gelesen werden sollen).

– Klicken Sie auf „Administratorzustimmung erforderlich“, wenn nötig, und stimmen Sie den Berechtigungen zu. (Admin Rechte nötig!)

Anwendungskonfiguration vorbereiten:

– Notieren Sie sich die Anwendungs-ID (Client-ID) und das Verzeichnis-ID (Tenant-ID), die unter „Übersicht“ zu finden sind.

– In Ihrer Anwendung konfigurieren Sie den OAuth 2.0 Flow mit folgenden Parametern:

– Client-ID: Die Anwendungs-ID aus Azure AD.

– Client-Geheimnis: Das vorher erstellte Client-Geheimnis.

– Tenant-ID: Die Verzeichnis-ID.

– Token-Endpoint: https://login.microsoftonline.com/{tenant-id}/oauth2/v2.0/token

– Autorisierungs-Endpoint: https://login.microsoftonline.com/{tenant-id}/oauth2/v2.0/authorize

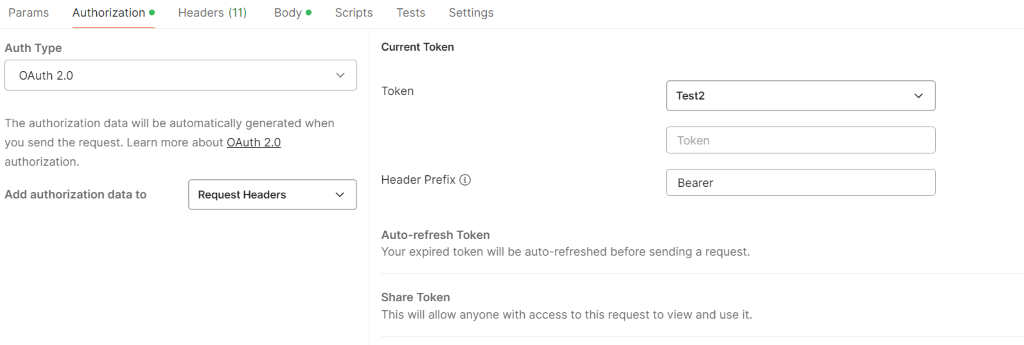

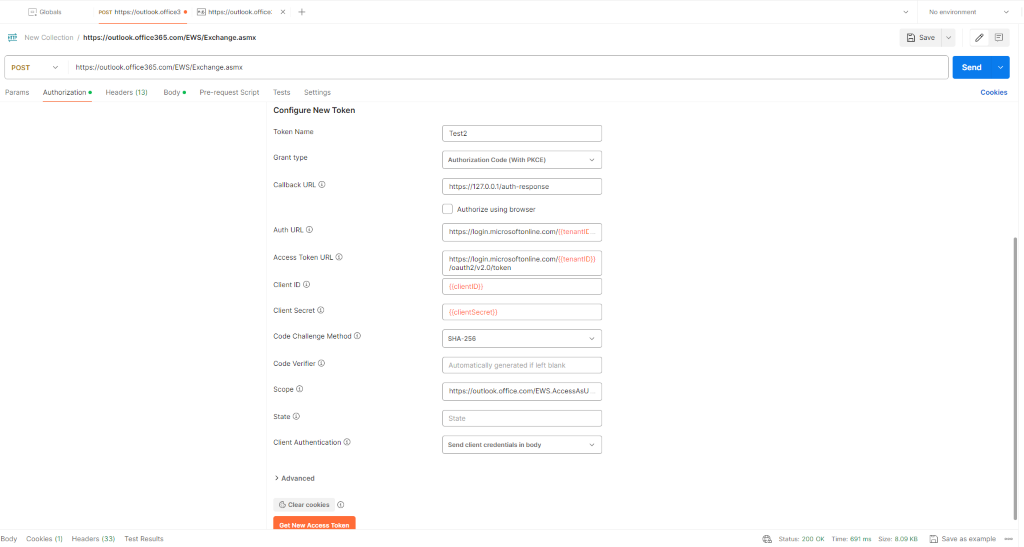

Z.B. mit Postman:Konfigurieren Sie Postman, um OAuth Token zu erhalten:

– Öffnen Sie Postman und erstellen Sie eine neue Anfrage.

– Richten Sie die OAuth 2.0-Autorisierung ein:

– Wählen Sie in der Registerkarte für die Anfrageautorisierung OAuth 2.0 aus dem Dropdown Menü.

– Add authorization Data to: Request Header

Konfigurieren Sie die Token-Einstellungen:

– Token-Name: Geben Sie einen Namen für Ihr Token ein.

– Gewährungstyp: Berechtigungscode (mit PKCE).

– Rückruf-URL: https://oauth.pstmn.io/v1/callback | https://127.0.0.1/auth-response

– Autorisierungs-URL: https://login.microsoftonline.com/{tenant-id}/oauth2/v2.0/authorize (ersetzen Sie {tenant-id} durch Ihre aktuelle tenant-ID).

– Zugriffstoken-URL: https://login.microsoftonline.com/{tenant-id}/oauth2/v2.0/token (ersetzen Sie {tenant-id} durch Ihre tatsächliche tenant-ID).

– Client ID: Geben Sie Ihre Anwendungs- Client ID ein.

– Code Challenge Methode: SHA-256.

– Scope: https://outlook.office365.com/EWS.AccessAsUser.All. (oder entsprechendes Scope)

– State: Optional.

– Client-Authentifizierung: Keine (da PKCE kein Client-Geheimnis verwendet). Postman generiert automatisch einen Code Verifier und eine Code Challenge.

– Klicken Sie auf Token anfordern.

– Dies sollte Sie zur Microsoft-Anmeldeseite weiterleiten.

– Nach erfolgreicher Authentifizierung werden Sie mit dem Token zurück zu Postman weitergeleitet.

– Klicken Sie auf Token verwenden.

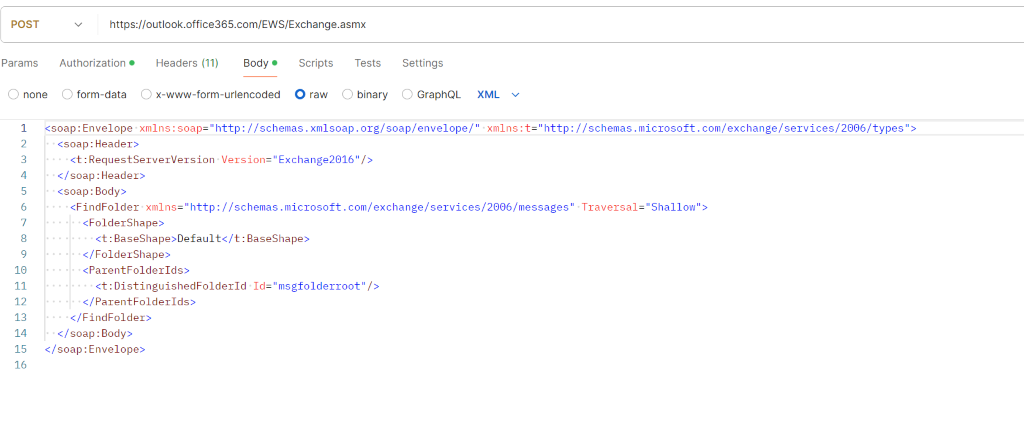

Request einrichten:

– POST: https://outlook.office365.com/EWS/Exchange.asmx

– body:raw:XML<soap:Envelope xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/" xmlns:t="http://schemas.microsoft.com/exchange/services/2006/types"> <soap:Header> <t:RequestServerVersion Version="Exchange2016"/> </soap:Header> <soap:Body> <FindFolder xmlns="http://schemas.microsoft.com/exchange/services/2006/messages" Traversal="Shallow"> <FolderShape> <t:BaseShape>Default</t:BaseShape> </FolderShape> <ParentFolderIds> <t:DistinguishedFolderId Id="msgfolderroot"/> </ParentFolderIds> </FindFolder> </soap:Body> </soap:Envelope>

– Request absenden

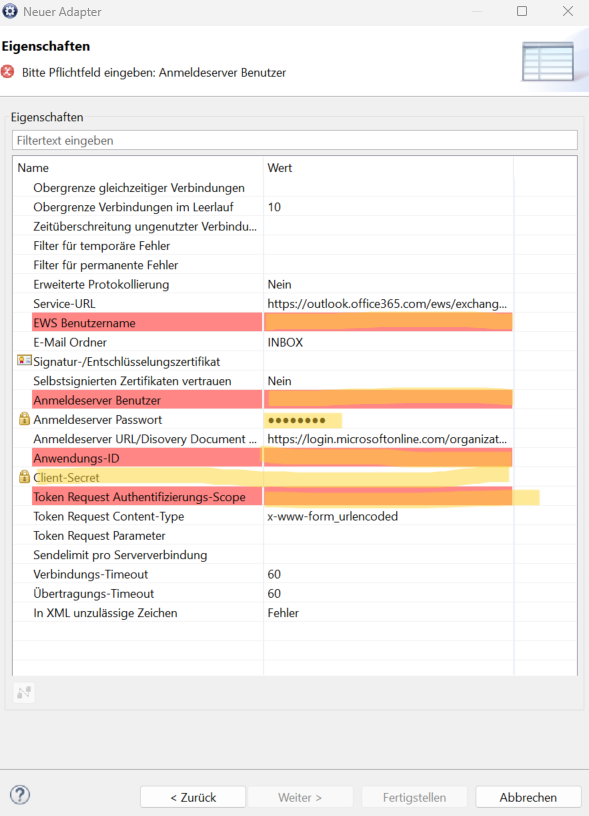

Für das Einrichten des Adapters im Transconnect Manager, bitte die entsprechenden markierten Felder ausfüllen:

Hochgeladene Dateien sind nur für angemeldete und verifizierte Nutzer sichtbar.

00

- Du musst angemeldet sein, um auf dieses Thema antworten zu können.